対応が必要: 2024 年 10 月 15 日までにテナントの多要素認証を有効にする。

「対応が必要: 2024 年 10 月 15 日までにテナントの多要素認証を有効にする。」というタイトルのメールがM365管理者アカウント宛てにとどいた。どうやらMicrosoft365系の管理センターにログインするユーザについてはログオン時のMFA(多要素認証)を有効にしないといけないようだ。対象は下記の通り

| アプリケーション名 | アプリ ID | 実施フェース |

|---|---|---|

| Azure portal | c44b4083-3bb0-49c1-b47d-974e53cbdf3c | 2024 年の後半 |

| Microsoft Entra 管理センター | c44b4083-3bb0-49c1-b47d-974e53cbdf3c | 2024 年の後半 |

| Microsoft Intune 管理センター | c44b4083-3bb0-49c1-b47d-974e53cbdf3c | 2024 年の後半 |

| Azure コマンド ライン インターフェイス (Azure CLI) | 04b07795-8ddb-461a-bbee-02f9e1bf7b46 | 2025 年初頭 |

| Azure PowerShell | 1950a258-227b-4e31-a9cf-717495945fc2 | 2025 年初頭 |

| Azure Mobile App | 0c1307d4-29d6-4389-a11c-5cbe7f65d7fa | 2025 年初頭 |

| コードとしてインフラストラクチャ (IaC) ツール | Azure CLI または Azure PowerShell IDの使用 | 2025 年初頭 |

詳細はこちら 必須の Microsoft Entra 多要素認証 (MFA) – Microsoft Entra ID | Microsoft Learn

「リストされている管理ポータルと Azure クライアントにアクセスするすべてのユーザーは MFA を使用するように設定する必要があります。」と記載がある通り、上記管理センターにログインするユーザについては多要素認証を有効にした。

手順

設定はMicrosoft Entra 管理センターで実施する。まずは管理者アカウントで管理センターへログインする。

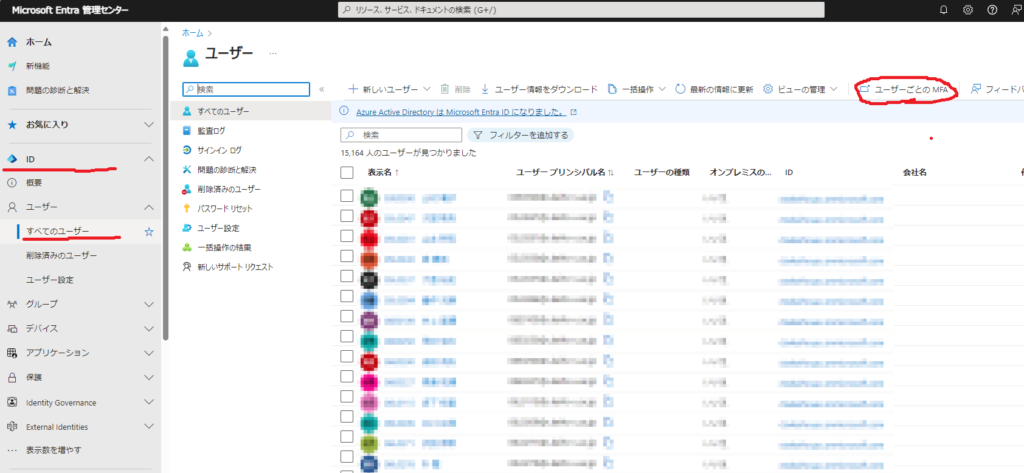

ログイン後、左メニューのタブから「ID」→「ユーザ」→「すべてのユーザ」と展開し、右上の「ユーザごとのMFA」というメニューを開く

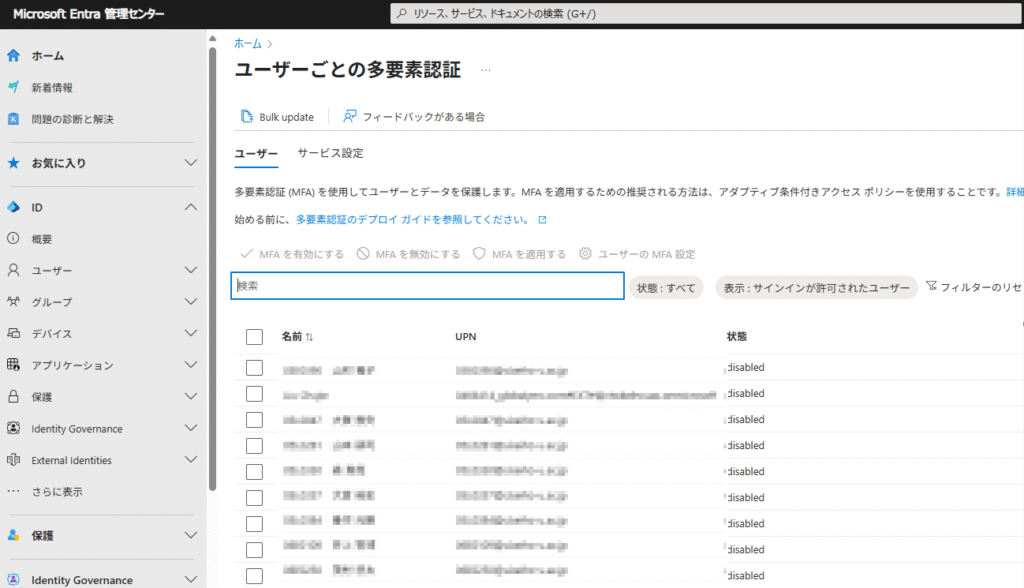

開くと別ウィンドウで下記の画面が開く。ユーザごとにMFA(MULTI-FACTOR AUTHENTICATION)が有効かどうか確認することができる。この画面から管理センターにログインするユーザを検索して、MFAを有効にすることになる。状態がdisabledとなっているユーザはMFAがされていない状態。

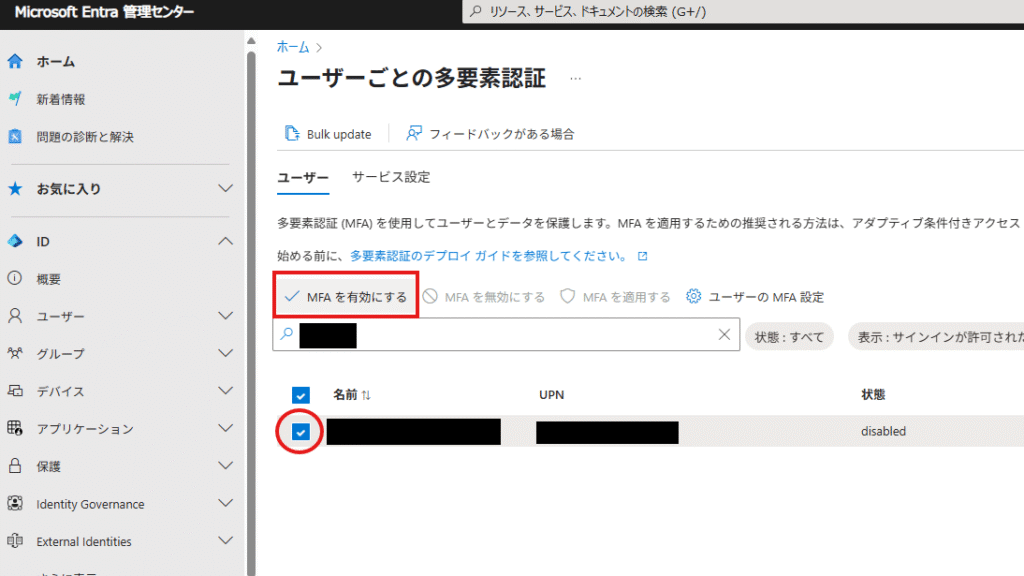

対象ユーザを絞り込んで、MFAを有効にする場合は下記のように検索して、対象ユーザにチェックを入れて「MFAを有効にする」を選択すればMFAを有効にすることができる。

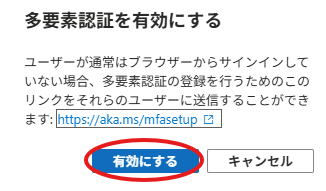

下記のような画面がでるので「有効にする」をクリックすることで有効になる。

コメント